ASIATODAY.ID, SINGAPURA – Group-IB, salah satu pemimpin global dalam keamanan siber dan berkantor pusat di Singapura, hari ini mempresentasikan temuannya tentang ARMattack, salah satu kampanye terpendek namun paling sukses oleh geng ransomware berbahasa Rusia, Conti.

Dalam waktu lebih dari sebulan, kumpulan ransomware yang terkenal merusak lebih dari 40 perusahaan di seluruh dunia. Serangan tercepat hanya memakan waktu tiga hari menurut laporan Group-IB, “CONTI ARMADA: ARMATTACK CAMPAIGN”.

Dalam dua tahun, operator ransomware menyerang lebih dari 850 korban termasuk perusahaan, lembaga pemerintah, dan bahkan seluruh negara. Penelitian ini menggali jauh ke dalam sejarah dan tonggak utama dari salah satu operasi ransomware paling agresif dan terorganisir.

Pukulan ganda

Conti dianggap sebagai salah satu grup ransomware paling sukses. Keberadaan komplotan ini pertama kali terungkap pada Februari 2020, ketika file berbahaya dengan ekstensi “.conti ” muncul di radar peneliti Group-IB. Namun, versi uji awal malware tersebut dimulai pada November 2019.

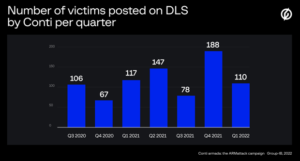

Sejak tahun 2020, Conti telah mendominasi adegan ransomware bersama Maze dan Egregor dalam hal jumlah perusahaan yang datanya telah dienkripsi. Pada tahun 2020, Conti menerbitkan data milik 173 korban di situs kebocoran khusus (DLS). Pada akhir tahun 2021, Conti keluar sebagai salah satu grup terbesar dan paling agresif, setelah mempublikasikan data milik 530 perusahaan di DLS-nya.

Hanya dalam empat bulan pada tahun 2022, grup tersebut memposting informasi milik 156 perusahaan, sehingga total 859 korban DLS dalam dua tahun, termasuk 46 pada April 2022. Jumlah korban sebenarnya diyakini jauh lebih tinggi.

‘On a Roll’

Conti dan afiliasinya sering dan cepat menyerang. Pakar Group-IB menganalisis salah satu kampanye grup yang paling cepat dan paling produktif, dengan nama kode “ARMattack”.

Kampanye ini hanya berlangsung sekitar satu bulan (dari 17 November hingga 20 Desember 2021), tetapi ternyata sangat efektif. Para penyerang membahayakan lebih dari 40 organisasi di seluruh dunia. Sebagian besar serangan dilakukan di AS (37%), tetapi kampanye juga melonjak melalui Eropa, dengan korban di Jerman (3%) , Swiss (2%) , Belanda, Spanyol, Prancis, Republik Ceko, Swedia, dan Denmark (masing-masing 1%). Kelompok ini juga menyerang organisasi di UEA (2%) dan India (1%) .

Secara historis, lima industri teratas yang paling sering menjadi target Conti adalah manufaktur (14%), real estate (11,1%), logistik (8,2%), jasa profesional (7,1%), dan perdagangan (5,5%). Setelah mendapatkan akses ke infrastruktur perusahaan, pelaku ancaman mengekstrak dokumen tertentu (paling sering untuk menentukan organisasi apa yang mereka hadapi) dan mencari file yang berisi kata sandi (baik teks biasa maupun terenkripsi).

Terakhir, setelah memperoleh semua hak istimewa yang diperlukan dan mendapatkan akses ke semua perangkat yang mereka minati, peretas menyebarkan ransomware ke semua perangkat dan menjalankannya.

Menurut tim Group-IB Threat Intelligence, serangan geng tercepat dilakukan tepat tiga hari, dari akses awal hingga enkripsi data. Group-IB untuk pertama kalinya menganalisis “jam kerja” Conti. Kemungkinan besar, anggota grup berada di zona waktu yang berbeda; namun, jadwal menunjukkan efisiensi tinggi: rata-rata, Conti “bekerja” 14 jam sehari tanpa hari libur (kecuali untuk “liburan Tahun Baru”) dan akhir pekan. Grup mulai bekerja mendekati tengah hari (GMT+3) dan aktivitasnya menurun hanya setelah pukul 21:00.

Geografi serangan Conti sangat luas tetapi tidak termasuk Rusia. Kelompok ini dengan jelas mematuhi aturan tak terucapkan di antara penjahat dunia maya berbahasa Rusia: jangan menyerang perusahaan Rusia. Serangan terbanyak terjadi di Amerika Serikat (58,4%), diikuti Kanada (7%), Inggris (6,6%), Jerman (5,8%), Prancis (3,9%), dan Italia (3,1%).

Alasan lain di balik tidak menargetkan perusahaan Rusia adalah bahwa anggota kunci Conti menyebut diri mereka sebagai “patriot”. Fakta inilah yang menjadi penyebab terjadinya “konflik internal” di grup tersebut pada Februari 2022, yang mengakibatkan beberapa informasi berharga Conti bocor secara online. Data yang dipublikasikan termasuk log obrolan pribadi, server yang mereka gunakan, daftar korban, dan detail dompet Bitcoin, yang menyimpan lebih dari 65.000 BTC secara total. Obrolan yang bocor mengungkapkan bahwa kelompok tersebut telah menghadapi kesulitan keuangan yang serius dan bos mereka telah hilang dari radar. Namun anggotanya sepenuhnya siap untuk memulai kembali proyek setelah 2 hingga 3 bulan.

Meski grup ini ‘menikam dari belakang’ dan meningkatnya perhatian penegak hukum, selera Conti terus meningkat. Mereka menyerang tidak hanya perusahaan besar, tetapi juga seluruh negara. “Perang siber” Conti melawan Kosta Rika pada April 2022 menyebabkan keadaan darurat diumumkan.

Program insentif

Conti telah bekerja sama dengan operator ransomware lain seperti Ryuk, Netwalker, LockBit, dan Maze. Mereka bahkan menguji ransomware Maze, merekayasa baliknya, dan dengan demikian meningkatkan milik mereka secara signifikan. Analisis kampanye ARMattack mengungkapkan bahwa gudang senjata grup tidak hanya mencakup alat Windows yang dijelaskan sebelumnya, tetapi juga ransomware Linux: Conti dan Hive.

Yang mengatakan, grup cenderung membuat alat unik tanpa menggunakan kembali cuplikan kode. Dengan cara ini, jika dibandingkan, kode untuk alat mereka tidak akan membantu mengidentifikasi pola umum.

Sebelum log obrolan bocor, peneliti keamanan siber hanya bisa berasumsi bahwa beberapa program afiliasi RaaS (Ransomware-as-a-service) sebenarnya adalah divisi Conti. Pada saat yang sama, interaksi itu luas. Terkadang Conti menggunakan akses jaringan dari broker akses awal lainnya, di lain waktu geng tersebut membagikan akses mereka sendiri untuk 20% dari pendapatan.

Sama seperti bisnis TI yang sah, Conti memiliki departemen SDM, R&D, dan OSINT sendiri. Ada pemimpin tim, pembayaran gaji rutin, dan program insentif.

Salah satu fitur khas Conti adalah menggunakan kerentanan baru, yang membantu grup mendapatkan akses awal. Misalnya, Conti terlihat mengeksploitasi kerentanan CVE-2021-44228, CVE-2021-45046 dan CVE-2021-45105 baru-baru ini dalam modul log4j. Kurang dari seminggu kemudian, Conti mengeksploitasi kerentanan ini untuk menyerang server vCenter.

Log obrolan yang bocor juga menunjukkan bahwa grup memantau kerentanan baru dengan hati-hati. Salah satu tugas dari CEO Conti hingga tim teknis adalah memantau pembaruan Windows dan menganalisis perubahan yang dibuat dengan tambalan baru — yang sekali lagi menyoroti kebutuhan untuk menginstal pembaruan sesegera mungkin. Selain itu, kru Conti termasuk spesialis dengan pengalaman dalam menemukan zero-days.

“Peningkatan aktivitas Conti dan kebocoran data menunjukkan bahwa ransomware bukan lagi permainan antara pengembang malware rata-rata, tetapi industri RaaS terlarang yang memberikan pekerjaan kepada ratusan penjahat dunia maya di seluruh dunia dengan berbagai spesialisasi,” kata Ivan Pisarev , Head of Dynamic Malware Analysis Team di Departemen Group-IB’s Threat Intelligence, Selasa (5/7/2022).

“Dalam industri ini, Conti adalah pemain terkenal yang sebenarnya telah menciptakan sebuah “perusahaan IT” yang tujuannya adalah untuk memeras dalam jumlah besar. Sulit untuk memprediksi apa yang akan terjadi pada Conti di masa depan: apakah akan terus bekerja setelah rebranding skala besar atau dibagi menjadi sub-proyek yang lebih kecil. Namun, jelas bahwa grup tersebut akan melanjutkan operasinya, baik sendiri atau dengan bantuan proyek “anak perusahaannya,” jelasnya.

Seperti biasa, laporan analitik Group-IB yang berjudul “CONTI ARMADA: KAMPANYE ARMATTACK” memberi perusahaan dan spesialis teknis indikator kompromi dan informasi tentang teknik, taktik, dan alat Conti yang dipetakan ke matriks MITRE ATT&CK.

Sebagai referensi, Group-IB, dengan kantor pusatnya di Singapura, adalah salah satu penyedia solusi terkemuka yang didedikasikan untuk mendeteksi dan mencegah serangan siber, mengidentifikasi penipuan online, menyelidiki kejahatan teknologi tinggi, dan melindungi kekayaan intelektual.

Pusat penelitian dan Threat Intelligence perusahaan berlokasi di Timur Tengah (Dubai), Asia-Pasifik (Singapura), Eropa (Amsterdam), dan Rusia (Moskow).

Threat Intelligence Group-IB dinobatkan sebagai salah satu yang terbaik di kelasnya oleh Gartner, Forrester, dan IDC. Managed XDR Group-IB , yang dimaksudkan untuk secara proaktif mencari dan melindungi dari ancaman cyber yang kompleks dan sebelumnya tidak diketahui, telah diakui sebagai salah satu pemimpin pasar dalam kategori Network Detection and Response oleh KuppingerCole Analysts AG, agen analis Eropa terkemuka, sementara Group- IB sendiri telah diakui sebagai Product Leader dan Innovation Leader.

Gartner telah menunjuk Group-IB sebagai Vendor Perwakilan dalam Deteksi Penipuan Online untuk Perlindungan Penipuannya. Selain itu, Group-IB dianugerahi penghargaan Innovation Excellence Frost & Sullivan untuk Digital Risk Protection (DRP) , platform berbasis Al untuk mengidentifikasi dan mengurangi risiko digital dan menangkal serangan peniruan identitas merek, dengan teknologi yang dipatenkan perusahaan sebagai intinya.

Kepemimpinan teknologi dan kemampuan R&D Group-IB dibangun di atas pengalaman langsung perusahaan selama 19 tahun dalam investigasi kejahatan dunia maya di seluruh dunia dan lebih dari 70.000 jam respons insiden keamanan siber yang terakumulasi di Laboratorium DFIR terkemuka kami, Departemen Investigasi Kejahatan Teknologi Tinggi, dan jam CERT-GIB.

Group-IB adalah mitra aktif dalam penyelidikan global yang dipimpin oleh organisasi penegak hukum internasional seperti Europol dan INTERPOL. Group-IB juga merupakan anggota dari Europol European Cybercrime Centre (EC3) Advisory Group on Internet Security, yang dibentuk untuk mendorong kerjasama yang lebih erat antara Europol dan mitra non-penegak hukum terkemuka.

Pengalaman Group-IB dalam berburu ancaman dan intelijen siber telah menyatu ke dalam ekosistem solusi perangkat lunak dan perangkat keras yang sangat canggih yang dirancang untuk memantau, mengidentifikasi, dan mencegah serangan siber.

Misi Group-IB adalah melindungi kliennya di dunia maya setiap hari dengan menciptakan dan memanfaatkan solusi dan layanan inovatif. (AT Network)

Discussion about this post